Wie HMS Networks Ihnen helfen kann, Cybersicherheitsvorschriften einzuhalten und Ihre Anlagen zu schützen

In unserem letzten Artikel zum Thema Cybersicherheit hat Thomas Vasen, Anybus Business Development Manager Network Security bei HMS Networks, erläutert die Zunahme von Cyberangriffen auf die industrielle Automatisierung und erklärt fünf Strategien, die Unternehmen anwenden können, um nicht das jüngste Opfer zu werden. In diesem Artikel erörtert Thomas Vasen die sich entwickelnde Landschaft der Cybersecurity-Vorschriften und -Standards, ihre Auswirkungen auf den Betrieb und die Produktnutzung sowie die Frage, wie man diese Veränderungen bewältigen und gleichzeitig die Betriebszeit und Sicherheit maximieren kann.

Regulierungen und Standardisierungen treiben den Wandel voran

Die Cybersicherheitslandschaft entwickelt sich ständig weiter, wobei neue Normen und Vorschriften den Wandel in allen Branchen vorantreiben. Während einige Regionen, wie die Europäische Union (EU), verbindliche Rechtsvorschriften entwickeln, konzentrieren sich andere, wie die Vereinigten Staaten, mehr auf die Förderung der Übernahme durch bewährte Verfahren und Richtlinien. Alle diese Bemühungen haben jedoch ein gemeinsames Ziel: die Schaffung besser gesicherter Betriebsinfrastrukturen.

Überblick über Vorschriften und Normen

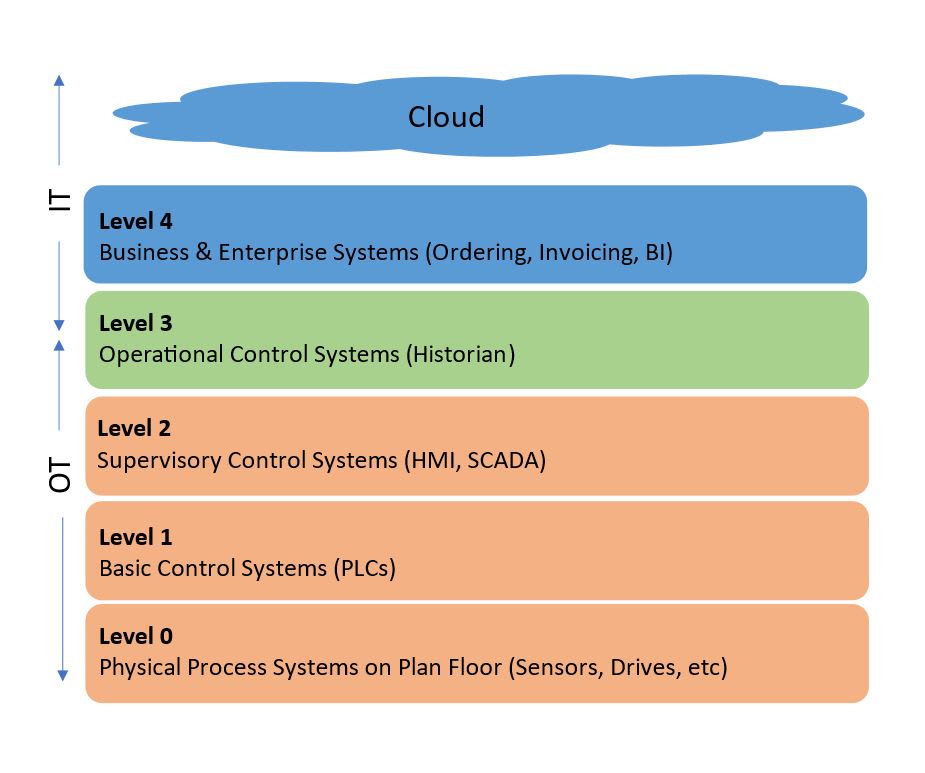

Einige Normen sind für die Informationssicherheit relevant, die den Betrieb der Informationstechnologie (IT) betrifft, während andere sich auf die Betriebstechnologie (OT) konzentrieren, um die Betriebszeit von Maschinen und kritischen Infrastrukturen zu gewährleisten. Es ist von entscheidender Bedeutung, die richtige Norm für Ihr Unternehmen oder Ihre Produkte zu befolgen.

Verordnung/Norm | Beschreibung | Schwerpunkte | Region |

| Purdue-Modell | Offiziell Purdue Enterprise Reference Architecture (PERA) genannt, ist ein Referenzmodell für Unternehmensarchitekturen, das Fertigungssysteme von Steuerungssystemen und Geschäftslogiksystemen trennt. Es trennt die IT von der OT und führt Schichten ein, die eine Defense-in-Depth-Architektur schaffen, die es dem Angreifer erschwert, die kritischen Produktionssysteme zu erreichen. | IT/OT-Organisationen | Globalen |

| NIS2-Richtlinie EU 2022/2555 | Die EU-Rechtsvorschriften konzentrierten sich auf die Stärkung der Cybersicherheit in kritischen Sektoren, indem sie unter anderem Schulungen für Führungsteams, proaktive Pläne für den Umgang mit Angriffen und Meldepflichten für Verstöße vorschrieben. Es beinhaltet eine hohe Haftung für die Nichteinhaltung. | IT/OT-Organisationen | Europäische Union |

| Maschinenrichtlinie (2023/1230/EU) | EU-Verordnung zur Festlegung von Sicherheits- und Gesundheitsschutznormen für Maschinen, die deren Einhaltung vor der Markteinführung von Maschinen sicherstellen. Die aktualisierte Version klassifiziert beispielsweise erstmals fahrerlose Transportsysteme (FTS) als Maschinen. | OT-Produkte | Europäische Union |

| EU-Rechtsakt | Diese neue Rechtsvorschrift, die Anfang 2024 vom EU-Parlament verabschiedet und voraussichtlich später im Jahr 2024 vom Rat besiegelt wird, zielt darauf ab, Sicherheitsanforderungen für alle Software und vernetzten Geräte vorzuschreiben. Ähnlich wie bei der CE-Produktsicherheitsnorm wird die Einhaltung der Vorschriften vorgeschrieben, bevor ein Produkt auf dem europäischen Markt verkauft werden kann. Die Gesetzgebung fügt Anforderungen an die Sicherheitsmerkmale von Produkten hinzu, härtet sie ab und stellt Anforderungen an die Softwareentwicklungszyklusprozesse von Produkten und insbesondere an die Behandlung von Schwachstellen und deren Kommunikation. Außerdem müssen die Produkte eine Software-Bill-of-Material (SBOM) enthalten, die volle Transparenz darüber bietet, welche Open-Source- und Drittanbieter-Komponenten im Software-Stack verwendet werden. | IT/OT-Produkte | Europäische Union |

| RED – Richtlinie | Die Funkanlagenrichtlinie ist ein Rechtsrahmen für das Inverkehrbringen von Funkanlagen. Sie legt grundlegende Anforderungen für Sicherheit und Gesundheit, elektromagnetische Verträglichkeit und die effiziente Nutzung des Funkspektrums fest, enthält aber auch Anforderungen an die Cybersicherheit. | IT/OT-Produkte | Europäische Union |

| EN 18031-1, -2, -3 von CEN/CENELEC | Dieses Dokument enthält technische Spezifikationen der allgemeinen Sicherheitsanforderungen für Funkanlagen. Es wird erwartet, dass es als Grundlage für den folgenden EU-Cyber-Resilienzakt dienen wird. | IT/OT-Produkte | Europäische Union |

| NIST-Framework für Cybersicherheit | Weit verbreitete freiwillige Richtlinien zur Verbesserung der Cybersicherheit von Organisationen. Es bietet einen strukturierten und flexiblen Ansatz für Unternehmen, um ihre Cybersicherheitslage zu bewerten und zu verbessern, und umfasst 5 Funktionen: Identifizieren, Schützen, Erkennen, Reagieren, Wiederherstellen. | IT-Organisationen | USA |

| NIST SP 800-82r3 | Jüngste Ergänzung des NIST-Frameworks, das sich speziell auf OT-Sicherheit konzentriert. Es enthält Anleitungen zur Architektur, zur Systemhärtung und zu Sicherheitsmaßnahmen. | OT-Organisationen und -Produkte | USA |

| NERC Schutz kritischer Infrastrukturen (NERC CIP) | Anforderungen zur Sicherung von Vermögenswerten, die hauptsächlich im nordamerikanischen Elektrizitätssystem betrieben werden. | OT-Organisationen | USA |

| CIS-Steuerungen | Eine Non-Profit-Organisation, die Best-Practice-Leitfäden mit priorisierten Maßnahmen zum Schutz von Unternehmen und Daten vor Cyberangriffsvektoren teilt. | IT-Organisationen | USA |

| Cyber-Gütesiegel | FCC-Initiative auf der Grundlage des NIST-Frameworks, die Sicherheitsanforderungen an IoT-Produkte auferlegt, die derzeit freiwillig sind und sich auf Konsumgüter konzentrieren. Ziel ist es, Transparenz für die Verbraucher zu schaffen, indem das Logo auf das Produkt gedruckt wird. | IT-Produkte | USA |

| Gesetz über die Meldung von Cybervorfällen für kritische Infrastrukturen (CIRCIA) | US-Gesetze, die betroffene Unternehmen dazu verpflichten, Cybervorfälle für den Austausch von Informationen in kritischen Infrastrukturbranchen zu melden. | OT-Organisationen | USA |

| ETSI EN 303 645 | Grundlegende Cybersicherheitsanforderungen für das Internet der Dinge (IoT) für Verbraucher. Enthält nicht nur Anforderungen an Sicherheitsfunktionen im Produkt, um sie gegen Cyberangriffe abzusichern, sondern auch Anforderungen an die Meldung von Sicherheitslücken und die Kommunikation über Zeiträume für Sicherheitsupdates. | IT-Produkte | Europäische Union |

| NIS-Vorschriften (Vereinigtes Königreich) | Rechtsvorschriften des Vereinigten Königreichs zur Regulierung von Netzwerk- und Informationssystemen, die darauf abzielen, die Cybersicherheit in kritischen Sektoren zu stärken, ähnlich der NIS2-Richtlinie in der EU. | IT/OT-Organisationen | Vereinigtes Königreich |

| ISA/IEC 62443 | Standardisierung von Prozessen und Verfahren zur Schaffung von Cyber-sicheren Industrieumgebungen. Enthält Richtlinien für Architektur und Produkthärtung. Vier Sicherheitsstufen bieten Orientierungshilfe für verschiedene gewünschte Schutzstufen. | OT-Organisationen | Global |

| PSTI | Das britische Produktsicherheits- und Telekommunikationsinfrastruktur-Regime (Product Security) stellt Anforderungen an anschließbare Verbraucherprodukte. | IT-Produkte | Vereinigtes Königreich |

| SCHILDE HOCH! | Initiative der US-amerikanischen Cybersecurity & Infrastructure Security Agency zur Förderung von Veränderungen und Investitionen in die Cyberabwehr. | IT/OT-Organisationen | USA |

| ISO 27001 | Das wahrscheinlich weltweit gebräuchlichste IT-Informationssicherheits-Framework – ein Tool für Risikomanagement, Cyber-Resilienz und Operational Excellence . | IT-Organisationen | Global |

| EUCC | Europäischer Kandidat für das von der Europäischen Agentur für Cybersicherheit (ENISA) eingeführte Zertifizierungssystem "Common Criteria" zur Gewährleistung der Sicherheit. | IT/OT-Produkte | Europäische Union |

Tabelle 1. Zusammenfassung der wichtigsten Vorschriften, Rahmenbedingungen und Standards

Die Einhaltung dieser Cybersicherheitsvorschriften und -standards erfordert, dass Unternehmen ihre Abläufe und Produkte anpassen. Diese Änderungen können die Implementierung neuer Prozesse und Verfahren umfassen, um die in den Normen festgelegten Anforderungen zu erfüllen. Darüber hinaus müssen Unternehmen wahrscheinlich in neue Sicherheitsprodukte investieren, um den Schutz ihrer Netzwerke und Geräte zu verbessern.

Die Frameworks bieten praktische Tipps zur Einhaltung der Vorschriften und Standards. So können Unternehmen beispielsweise die Norm ISO 27001 für die IT-Seite nutzen. Diese Norm stellt Anforderungen an ein Informationssicherheits-Managementsystem (ISMS) und ist international weithin anerkannt. Die ISO 27001 deckt OT jedoch nicht ab. Hier kommt das IEC/ISA 62443 Framework ins Spiel. Es setzt genau dort an, wo das ISO-Framework aufhört und dient als hervorragende Ergänzung. Die IEC/ISA 62443 bietet eine Methodik zur Durchführung einer Risikobewertung speziell für OT .

Die Norm ISO 27001 bietet eine hervorragende Anleitung für die IT, während die IEC/ISA 62443 die OT abdeckt.

Zu bestimmen, welche Regelung für Sie relevant ist, kann eine komplexe Aufgabe sein. Daher ist es von Vorteil, mit einem Experten für industrielle Automatisierung, industrielle Kommunikation und OT-Sicherheit zusammenzuarbeiten. Sie bieten das Fachwissen, um die Richtlinien zu interpretieren und Ihnen bei der Umsetzung von Maßnahmen zum Schutz Ihrer Ressourcen und Umgebungen zu helfen. Dazu gehören die Festlegung von Anforderungen an die Resilienz, die Erkennungsfähigkeit und die Strategien zur Risikominderung sowie die Behandlung spezifischer Verpflichtungen im Zusammenhang mit der Berichterstattung. Die Hilfe eines OT-fokussierten Partners ist der einzige Weg, um sicherzustellen, dass Sie sich auf Sicherheit und Betriebszeit konzentrieren und die Hilfe erhalten, die Sie benötigen, um Ihre Umgebung unter Berücksichtigung dieser Prioritäten zu migrieren.

Entwicklung einer OT-Sicherheitsstrategie

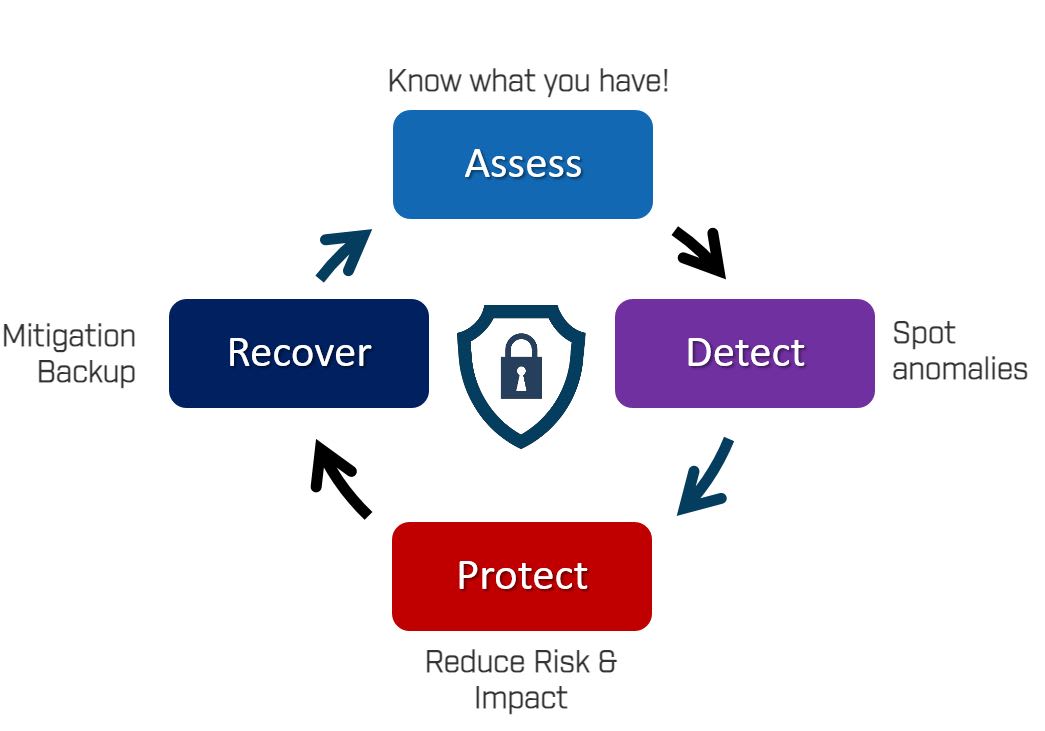

Um die Vorschriften zu erfüllen, müssen Vermögenseigentümer in Mitarbeiter, Prozesse und Produkte investieren. Sie können mit verschiedenen Angeboten überwältigt werden; Es gibt viele Lösungen, aber die Buyer's Journey ist komplex und intransparent. Zu den wichtigsten Elementen einer OT-Sicherheitsstrategie gehören unter anderem:

Bewerten: Wissen, was Sie mit einem Asset-Inventar haben

Man kann nichts schützen, von dem man nicht weiß, dass man es hat. Was man hat, ist auch eine komplexe Frage, denn es geht um die Marke, die Modellversion, die Firmware, den Patch-Level - alles spielt eine Rolle, wenn es darum geht, ob das Produkt angreifbar ist oder nicht. Es ist auch wichtig zu wissen, wo sich das Produkt innerhalb der Architektur befindet, da die verschiedenen Teile der Architektur unterschiedliche Schutzniveaus aufweisen. Das manuelle Sammeln und Aktualisieren dieser Informationen ist zwar möglich, aber die Erfahrung zeigt, dass dies selbst in kleineren Netzwerken oft nicht mehr zu bewältigen ist.

Wenn Sie sich für ein Tool entscheiden, das Sie bei der Bewertung Ihres Netzwerks unterstützt, möchten Sie wahrscheinlich, dass es auch das Schwachstellenmanagement umfasst. So erhalten Sie proaktiv Warnungen, wenn ältere Software Ihr Risiko für Zwischenfälle erhöht. In der Regel handelt es sich dabei um eine nicht-intrusive Installation, die oft auch durch Vorschriften vorgeschrieben ist, so dass die Investition leicht zu tätigen ist. Es gibt viele Anbieter von Lösungen in diesem Bereich, so dass die Wahl schwer fällt. Rein passive Lösungen können nicht alles erkennen, während die aktive Erkennung umfassende Kenntnisse der Industrieprotokolle und -praktiken erfordert, um eine Unterbrechung der Geschäftskontinuität zu vermeiden.

Erkennen: Erkennen von Anomalien durch Bedrohungserkennung und -überwachung

Die Bedrohungserkennung ist nicht nur wegen der Vorschriften beliebt, sondern auch, weil sie einfach zu implementieren ist. Diese Lösungen überwachen lediglich die Netzwerkaktivität, ohne dass größere Änderungen an der Architektur erforderlich sind.

Doch selbst wenn eine Bestandsaufnahme und Bedrohungserkennung/-überwachung vorhanden sind, ist es wichtig zu verstehen, dass diese Systeme und Prozesse zwar gute Informationen liefern, Sie aber nicht schützen!

Schützen: Reduzieren Sie Risiken und Auswirkungen mit industriellen Firewalls

Industrielle Firewalls sind spezielle Sicherheitsvorrichtungen, die OT-Netzwerke und ICS vor Cyberbedrohungen schützen sollen. Im Gegensatz zu herkömmlichen IT-Firewalls sind industrielle Firewalls auf die einzigartigen Protokolle und Datenverkehrsmuster in industriellen Umgebungen zugeschnitten. Sie bieten eine robuste Segmentierung, indem sie kritische Systeme isolieren und so unbefugten Zugriff verhindern und potenzielle Bedrohungen innerhalb bestimmter Netzwerksegmente eindämmen. Diese Firewalls können strenge Zugriffskontrollen durchsetzen, Kommunikationsflüsse überwachen und Anomalien in Echtzeit erkennen. Durch die nahtlose Integration in bestehende industrielle Netzwerke erhöhen sie die Sicherheit, ohne die Betriebsabläufe zu stören, und gewährleisten so die Sicherheit und Zuverlässigkeit kritischer Infrastrukturen.

Wiederherstellung: Seien Sie bereit mit Mitigation & Backup

Mitigations- und Backup-Tools sind für den Schutz von OT-Umgebungen von entscheidender Bedeutung. Dazu gehören Datensicherungslösungen für regelmäßige Backups von SPS-Konfigurationen, geplante Backups, Konfigurations-Backup-Tools für die schnelle Wiederherstellung von Geräteeinstellungen, umfassende Disaster-Recovery-Pläne und Redundanzmechanismen zur Sicherstellung der Betriebskontinuität. Minderungsstrategien ermöglichen schnelles Handeln, indem beispielsweise Dienste abgeschaltet, Dateien unter Quarantäne gestellt oder kritische Produkte heruntergefahren werden, um weitere Auswirkungen auf den Betrieb zu reduzieren. Zusammen tragen diese Tools und Prozesse dazu bei, die Integrität, Verfügbarkeit und Zuverlässigkeit kritischer industrieller Prozesse und Infrastrukturen zu verwalten.

Gehen Sie davon aus, dass es auch Sie treffen wird! Entwickeln Sie eine Strategie, die Ihre Werte schützt, das Risiko minimiert und die Betriebszeit maximiert!

Schlussfolgerung

Das Navigieren durch Cybersicherheitsvorschriften und -standards ist eine komplexe, aber unverzichtbare Aufgabe für Unternehmen, die in industriellen Umgebungen tätig sind. Durch die Partnerschaft mit HMS Networks und die Nutzung des Know-hows und der Sicherheitsprodukte von HMS Networks können Unternehmen in der sich ständig verändernden Cybersicherheitslandschaft von heute Compliance sicherstellen, den Schutz verbessern und die Verfügbarkeit maximieren.

Haben Sie Fragen oder benötigen Sie Hilfe? Kontaktieren Sie uns hier

Über den Autor

Thomas Vasen ist Business Development Manager Network Security bei Anybus, einem Geschäftsbereich von HMS Networks. Mit mehr als 25 Jahren Erfahrung in den Bereichen Betrieb und Sicherheit in der Telekommunikation, im Militär und in kritischen Infrastrukturen konzentriert sich Thomas Vasen nun speziell darauf, Unternehmen beim Risikomanagement und bei der Sicherung der Betriebszeit in ihren OT-Umgebungen zu unterstützen.