随着工业部门遭受网络攻击的报道越来越多,HMS Networks的Anybus业务发展经理Thomas Vasen概述了公司可以采用的五种策略来加强防御并避免成为最新的受害者。

网络安全攻击的兴起

网络安全正迅速成为工业自动化领域的一个重要问题。世界经济论坛在 2023 年强调,制造业是受网络攻击攻击最有针对性的行业。此外,Orange Cyberdefense 报告称,制造业的通用漏洞评分系统 (CVSS) 严重性得分比全球平均水平高出 33%。针对工业控制系统 (ICS) 的攻击数量不断增加,尤其令人担忧。Gartner 预测未来黯淡无光:到 2025 年,网络攻击预计将伤害或危害人类。

现在是采取行动的时候了。以下是公司可以采用的五种策略来有效降低网络攻击的风险。

1.了解 OT 不仅仅是 IT 的另一个版本

第一步是采用正确的心态。在 1990 年代, Netheads 与 Bellheads 就电信的未来展开了辩论。虽然 Bellheads 倡导传统方法,但 Netheads 认为语音应该像对待任何其他数据一样处理并通过 IP 传输。三十年后,Netheads 的愿景占了上风,语音像任何其他类型的数据一样通过 Internet 传输。用户甚至开始接受由于延迟增加和频繁丢包而导致的通话质量恶化。今天,每个电话都感觉像是洲际电话。

但是,运营技术 (OT) 的情况从根本上不同。与信息技术 (IT) 不同,OT 不能容忍质量受损和延迟增加,因为即使是轻微的中断也可能造成灾难性的后果。将 OT 仅仅视为 IT 的另一个版本是一个严重的错误,因为 OT 在不同的原则和要求下运作。IT 优先考虑数据完整性和机密性,而 OT 需要确定性的数据和正常运行时间保证。

这种区别在制造业等行业尤为重要,在这些行业中,即使是很小的中断也可能导致重大的财务损失、材料浪费和运营停机时间。在 IT 领域,偶尔的网络停机或数据丢失可能是可控的不便。然而,在 OT 中,类似的中断可能会产生更严重的后果。想象一下,如果冰淇淋机由于网络中断或数据不一致而出现故障。不仅生产过程会停滞不前,而且易腐烂的原料会变质,导致经济损失和冰淇淋浪费。没有人想要那样。

图 1:在 OT 中,网络停机会导致生产流程停顿,从而导致经济损失以及成分或材料的浪费。

因此,虽然 OT 采用 IT 技术是很自然的(与传统现场总线网络相比,使用工业以太网有很多好处),但必须承认,开箱即用的 IT 并不能满足 OT 的要求。因此,工业通信协议的兴起,因此需要专门的 OT 安全产品和解决方案。

2. IT 和 OT 必须协同工作

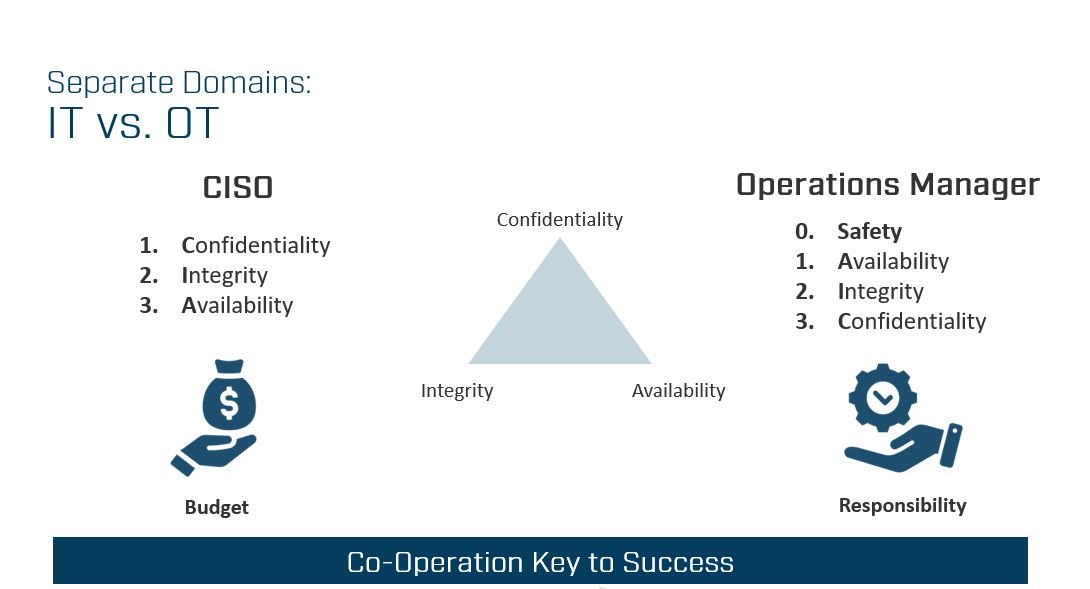

虽然首席信息安全官 (CISO) 受到审查并管理安全预算,通常包括 OT 预算,但运营经理有责任确保工厂的不间断生产。由于优先级不同,这种情况会造成固有的冲突。IT 专业人员遵守 CIA 框架,首先优先考虑机密性,然后是完整性,然后是可用性。相比之下,操作人员优先考虑安全性,其次是可用性、完整性,最后是机密性——形成 (S)AIC 序列。

这种二分法会导致冲突和摩擦,但潜在的共同目标仍然很明确:维护业务连续性。认识到这一共同目标,CISO (IT) 和运营经理 (OT) 必须合作应对这些挑战,并协调他们的方法以确保业务连续性。

3.

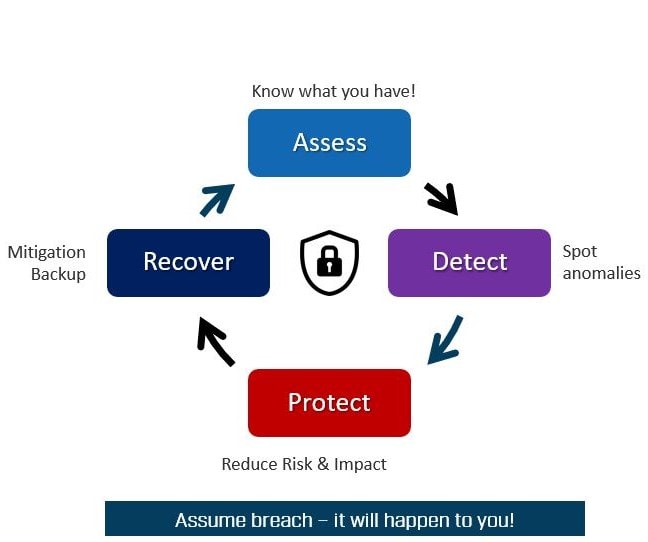

制定全面的 OT 安全计划保护 OT 环境需要采用主动和定制的方法来应对工业运营的独特挑战。公司必须对其资产进行彻底的识别和评估,了解与每台机器相关的风险。快速检测异常情况固然重要,但更重要的是实施强有力的保护措施来保护这些资产。制定全面的恢复计划并采取措施以最大限度地减少影响也很重要,ISA/IEC 62334 等专家通常建议这样做。

目前,许多公司专注于资产清点和威胁检测。虽然这些很重要,但它们不足以保护 OT 环境。公司还必须采取措施保护其资产。

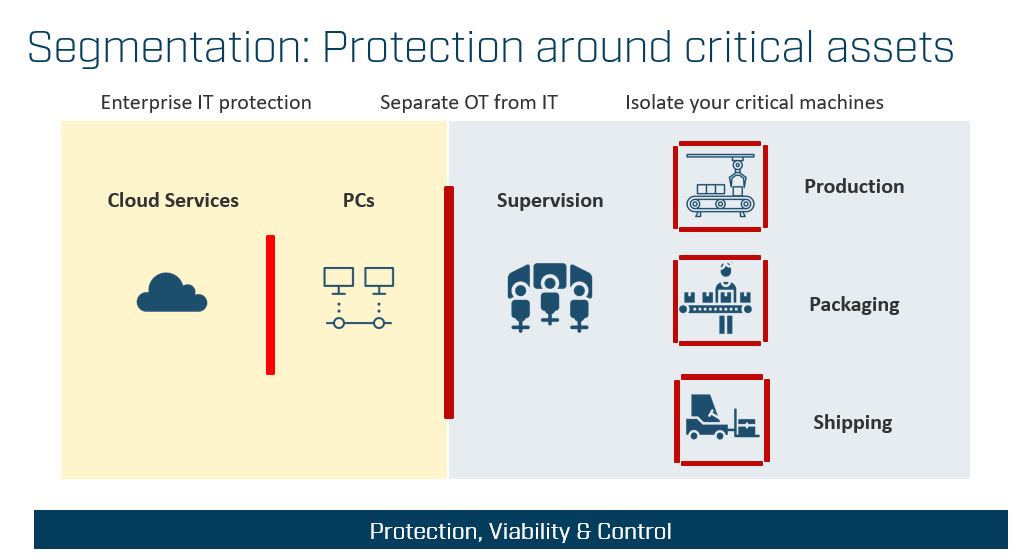

4. 通过网络分段保护自己

网络分段是保护 OT 环境的绝佳方法。通过将网络划分为多个区域并使用提供访问控制的管道进行分隔,公司可以增强安全性并防止未经授权的访问。网络分段的好处包括:

- 防止外部流量 - 与 IT 分离!

- 内部流量检查 — 停机通常是由内部威胁有意或无意引起的。

- 保护远程访问流量 – 允许远程维护对于您的正常运行时间至关重要,但它也可能成为威胁进入您网络的后门。精细控制流量。

- 隔离来访工作人员 – 了解插入您的网络的内容并控制它可以访问的内容。

- 机器之间安全不间断的工业通信 – 仅为机器之间的通信实施安全的快速路径。

- 持续数据提取以进行分析 – 实时监控流程的安全性和效率。

- 偏差和异常行为的早期预警 – 在可能停机的问题上领先一步 – 这两者都是由故障和网络威胁引起的。

分段与 IT 的边界保护方法有本质的不同。在 IT 网络保护中,采取措施防止外部威胁渗透到网络中,同时使用户能够自由浏览互联网并使用广泛的云服务。但是,对于 OT 分段,重点是在两个方向上施加控制,以弥补 IT 中存在的 OT 访问控制的缺失。OT 分段使用默认拒绝方法,其中每个方向的每个流量都受到控制,因为威胁可能来自多个方向。

5. 与 OT 专家合作

所以,OT 不仅仅是 IT 的另一种形式。不可否认,在工业自动化中实施网络安全措施是一项复杂且要求很高的工作。它需要对细节一丝不苟,并对 OT 环境带来的独特挑战有深入的理解。与像 HMS Networks 这样的 OT 专家合作不仅仅是一个好主意;这是一项明智的投资。通过利用他们丰富的经验和专业知识,公司可以节省时间,更重要的是,确保他们的网络安全战略有效。借助 HMS Networks 的产品和支持,公司可以放心地应对 OT 网络安全的复杂性。

有任何问题或需要帮助?在这里联系我们

关于作者

Thomas Vasen 是 HMS Networks 旗下 Anybus 的网络安全业务开发经理。Thomas 在电信、军事和关键基础设施的运营和安全方面拥有超过 25 年的经验,现在专注于帮助公司管理风险并确保其运营技术 (OT) 环境的正常运行时间。

用于工业网络安全的产品

网络安全产品 - 了解将提升网络保护的各种工业网络安全设备。